Αυτό το εργαλείο σας ενημερώνει εάν το λογισμικό Pegasus της NSO στοχεύει το τηλέφωνό σας

Αυτό το εργαλείο σας ενημερώνει εάν το λογισμικό Pegasus της NSO στοχεύει το τηλέφωνό σαςΑυτό το εργαλείο σας ενημερώνει εάν το λογισμικό Pegasus της NSO στοχεύει το τηλέφωνό σας

Κατά τη διάρκεια του Σαββατοκύριακου, μια διεθνής κοινοπραξία ειδησεογραφικών σημείων ανέφερε ότι αρκετές αυταρχικές κυβερνήσεις - συμπεριλαμβανομένου του Μεξικού, του Μαρόκου και των Ηνωμένων Αραβικών Εμιράτων - χρησιμοποίησαν λογισμικό υποκλοπής spyware που αναπτύχθηκε από τον Όμιλο NSO για να χαράξουν τα τηλέφωνα χιλιάδων από τους πιο φωνητικούς κριτικούς τους, συμπεριλαμβανομένων δημοσιογράφων, ακτιβιστών, πολιτικοί και στελέχη επιχειρήσεων.

Μια λίστα με 50.000 τηλεφωνικούς αριθμούς δυνητικών στόχων επιτήρησης που διέρρευσε αποκτήθηκε από τη μη κερδοσκοπική Forbidden Stories και τη Διεθνή Αμνηστία που εδρεύει στο Παρίσι και κοινοποιήθηκε στην κοινοπραξία αναφοράς, συμπεριλαμβανομένων των The Washington Post και The Guardian . Οι ερευνητές ανέλυσαν τα τηλέφωνα δεκάδων θυμάτων για να επιβεβαιώσουν ότι στοχεύθηκαν από το λογισμικό κατασκοπείας Pegasus του NSO, το οποίο μπορεί να έχει πρόσβαση σε όλα τα δεδομένα στο τηλέφωνο ενός ατόμου. Οι αναφορές επιβεβαιώνουν επίσης νέες λεπτομέρειες των ίδιων των κυβερνητικών πελατών, τις οποίες φρουρεί στενά ο Όμιλος NSO. Η Ουγγαρία , μέλος της Ευρωπαϊκής Ένωσης, όπου η προστασία της ιδιωτικής ζωής από την επιτήρηση υποτίθεται ότι αποτελεί θεμελιώδες δικαίωμα για τους 500 εκατομμύρια κατοίκους της, ονομάζεται πελάτης της NSO. Η αναφορά δείχνει για πρώτη φορά πόσα άτομα είναι πιθανώς στόχοι της παρεμβατικής παρακολούθησης σε επίπεδο συσκευής της NSO. Οι προηγούμενες αναφορές έθεσαν τον αριθμό των γνωστών θυμάτων σε εκατοντάδες ή περισσότερα από χίλια. Ο Όμιλος NSO απέρριψε απότομα τους ισχυρισμούς. Η NSO εδώ και πολύ καιρό είπε ότι δεν ξέρει ποιοι πελάτες στοχεύουν, την οποία επανέλαβε σε δήλωση προς την TechCrunch τη Δευτέρα. Οι ερευνητές της Αμνηστίας, των οποίων το έργο εξετάστηκε από το Citizen Lab στο Πανεπιστήμιο του Τορόντο, διαπίστωσαν ότι η NSO μπορεί να παραδώσει τον Πήγασο στέλνοντας ένα θύμα έναν σύνδεσμο ο οποίος όταν ανοίξει μολύνει το τηλέφωνο ή σιωπηλά και χωρίς καμία αλληλεπίδραση καθόλου μέσω ενός «μηδενικού- κάντε κλικ στο «exploit», το οποίο εκμεταλλεύεται τις ευπάθειες στο λογισμικό του iPhone. Ο ερευνητής του Citizen Lab, Bill Marczak, δήλωσε σε ένα tweet ότι τα μηδενικά κλικ του NSO λειτουργούσαν στο iOS 14.6, το οποίο μέχρι σήμερα ήταν η πιο ενημερωμένη έκδοση. Οι ερευνητές της Αμνηστίας έδειξαν το έργο τους δημοσιεύοντας σχολαστικά λεπτομερείς τεχνικές σημειώσεις και μια εργαλειοθήκη που είπαν ότι μπορούν να βοηθήσουν άλλους να εντοπίσουν εάν τα τηλέφωνά τους έχουν στοχευτεί από τον Πήγασο. Το Κιτ εργαλείων επαλήθευσης για κινητά , ή το MVT, λειτουργεί τόσο σε συσκευές iPhone όσο και σε συσκευές Android, αλλά ελαφρώς διαφορετικά. Η Αμνηστία είπε ότι βρέθηκαν περισσότερα εγκληματολογικά ίχνη σε iPhone από συσκευές Android, γεγονός που καθιστά ευκολότερο τον εντοπισμό σε iPhone. Το MVT θα σας επιτρέψει να λάβετε ένα ολόκληρο αντίγραφο ασφαλείας του iPhone (ή μια πλήρη απόρριψη συστήματος εάν κάνετε jailbreak το τηλέφωνό σας) και να τροφοδοτήσετε τυχόν δείκτες συμβιβασμού (IOC) που είναι γνωστό ότι χρησιμοποιούνται από την NSO για την παράδοση του Pegasus, όπως ονόματα τομέα που χρησιμοποιούνται στην υποδομή της NSO που μπορεί να σταλεί μέσω μηνύματος κειμένου ή email. Εάν έχετε ένα κρυπτογραφημένο αντίγραφο ασφαλείας iPhone, μπορείτε επίσης να χρησιμοποιήσετε το MVT για να αποκρυπτογραφήσετε το αντίγραφο ασφαλείας σας χωρίς να χρειάζεται να δημιουργήσετε ένα εντελώς νέο αντίγραφο.

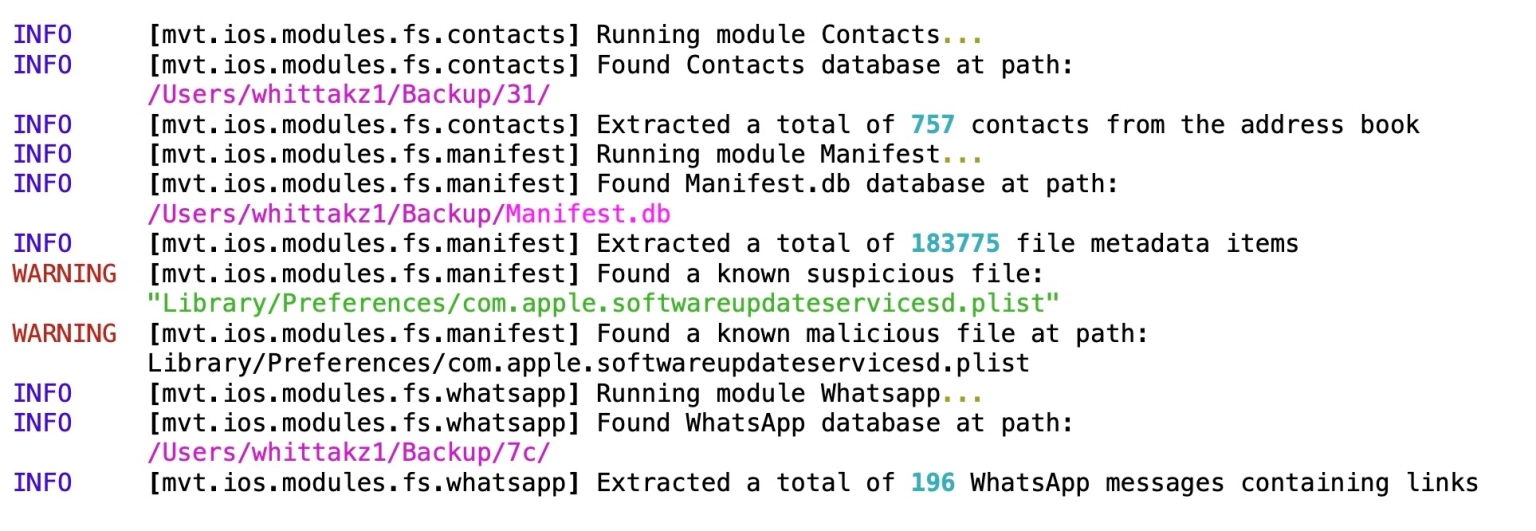

Η έξοδος τερματικού από την εργαλειοθήκη MVT, η οποία σαρώνει αρχεία αντιγράφων ασφαλείας iPhone και Android για ενδείξεις συμβιβασμού. Συντελεστές εικόνας: TechCrunch

Η εργαλειοθήκη λειτουργεί στη γραμμή εντολών, οπότε δεν είναι μια εκλεπτυσμένη και στιλβωμένη εμπειρία χρήστη και απαιτεί κάποιες βασικές γνώσεις σχετικά με τον τρόπο πλοήγησης στο τερματικό. Το καταφέραμε να λειτουργεί σε περίπου 10 λεπτά, συν το χρόνο για να δημιουργήσουμε ένα νέο αντίγραφο ασφαλείας ενός iPhone, το οποίο θα θέλατε να κάνετε αν θέλετε να ελέγξετε μέχρι την ώρα. Για να ετοιμάσετε το κιτ εργαλείων για να σαρώσετε το τηλέφωνό σας για σημάδια του Πήγασου, θα χρειαστεί να τροφοδοτήσετε τις ΔΟΕ της Αμνηστίας, τις οποίες έχει στη σελίδα του GitHub . Ανά πάσα στιγμή, οι δείκτες συμβιβασμού ενημερώσεων αρχείων, λήψη και χρήση ενός ενημερωμένου αντιγράφου. Μόλις ξεκινήσετε τη διαδικασία, η εργαλειοθήκη σαρώνει το αντίγραφο ασφαλείας του iPhone σας για τυχόν αποδείξεις συμβιβασμού. Η διαδικασία χρειάστηκε περίπου ένα λεπτό ή δύο για να τρέξει και να φτύσει πολλά αρχεία σε ένα φάκελο με τα αποτελέσματα της σάρωσης. Εάν η εργαλειοθήκη βρει έναν πιθανό συμβιβασμό, θα το πει στα εξερχόμενα αρχεία. Στην περίπτωσή μας, λάβαμε μία «ανίχνευση», η οποία αποδείχθηκε ψευδώς θετική και έχει αφαιρεθεί από τις ΔΟΕ μετά από έλεγχο με τους ερευνητές της Αμνηστίας. Μια νέα σάρωση με χρήση των ενημερωμένων IOC δεν επέστρεψε σημάδια συμβιβασμού. Δεδομένου ότι είναι πιο δύσκολο να εντοπιστεί μια μόλυνση Android, το MVT ακολουθεί μια παρόμοια αλλά απλούστερη προσέγγιση ανιχνεύοντας το αντίγραφο ασφαλείας της συσκευής σας Android για μηνύματα κειμένου με συνδέσμους προς τομείς που είναι γνωστό ότι χρησιμοποιούνται από το NSO. Η εργαλειοθήκη σάς επιτρέπει επίσης να σαρώσετε για πιθανώς κακόβουλες εφαρμογές που είναι εγκατεστημένες στη συσκευή σας. Η εργαλειοθήκη είναι - καθώς τα εργαλεία γραμμής εντολών πηγαίνουν - σχετικά απλή στη χρήση, αν και το έργο είναι ανοιχτού κώδικα, οπότε δεν θα περάσει πολύς χρόνος πριν κάποιος σίγουρα θα δημιουργήσει ένα περιβάλλον εργασίας χρήστη για αυτό. Η λεπτομερής τεκμηρίωση του έργου θα σας βοηθήσει.

Μπορείτε να στείλετε συμβουλές με ασφάλεια μέσω του Signal και του WhatsApp στο +1 646-755-8849. Μπορείτε επίσης να στείλετε αρχεία ή έγγραφα χρησιμοποιώντας το SecureDrop. Μάθετε περισσότερα .

ΠΗΓΗ : techcrunch.com

ΜΕΤΑΦΡΑΣΗ : GOOGLE

ΕΠΙΜΕΛΕΙΑ ΑΝΤΩΝΙΟΣ ΧΑΡΑΛΑΜΠΟΥΣ

ΥΠΟΨΗΦΙΟΣ ΒΟΥΛΕΥΤΗΣ ΕΛΛΗΝΩΝ ΣΥΝΕΛΕΥΣΙΣ

charalampoysa9@gmail.com

0 Σχόλια